Desde o início da pandemia de COVID-19, cibercriminosos e agentes de malware estão se aproveitando do pânico generalizado, do medo e da sede por informações para criar novas táticas de distribuição de malware e infectar dispositivos.

É o caso da variante “Corona-Apps.apk” do cavalo de Troia bancário Cerberus. Propagado geralmente através de campanhas de phishing, o Corona-Apps.apk utiliza uma conexão com o nome do vírus para fazer com que as vítimas instalem ele em seus smartphones.

O principal foco desse cavalo de Troia é o roubo de informações financeiras, como números de cartão de crédito. Além disso,ele pode utilizar ataques de overlay para fazer com que as vítimas forneçam suas informações pessoais e capturar a autenticação de dois fatores.

Este não é um caso isolado e individual, pois vetores de infecção similares já foram vistos.

Revelando o cavalo de Troia

A saga de infecção começa quando um usuário baixa o app da URL “hxxp://corona-apps[.]com/Corona-Apps.apk”. Como não há nenhuma interface, esta URL muito provavelmente é usada em outras plataformas e tentativas de phishing como hyperlink.

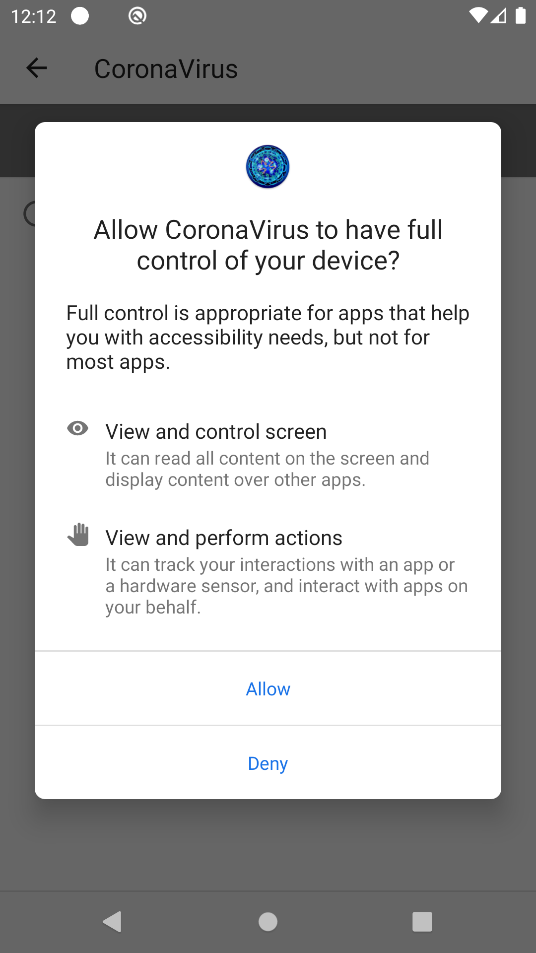

Depois do primeiro aviso, o usuário recebe um segundo do sistema operacional sobre os perigos de instalar aplicativos de fontes desconhecidas. Quando o usuário continua com o processo de instalação, ele se depara com a seguinte tela:

Diferente das versões anteriores do Cerberus, esta não esconde seu ícone da tela. Ela bombardeia o usuário com uma notificação a cada 10 segundos:

Figura 3: Notificação pedindo privilégio de serviço de acessibilidade e o prompt

As notificações de pedido só param quando o usuário desinstala ou dá o privilégio de serviço de acessibilidade. Além disso, solicita permissão para acessar fotos e arquivos de mídia no dispositivo, gerenciar chamadas e mensagens de SMS, e acesso aos contatos.

Assim que as permissões forem recebidas, o app vai se comunicar com sua central de comando e controle, sinalizando que um novo dispositivo faz parte da botnet, enviando informações sobre o dispositivo e baixando o arquivo de payload chamado RRoj.json.

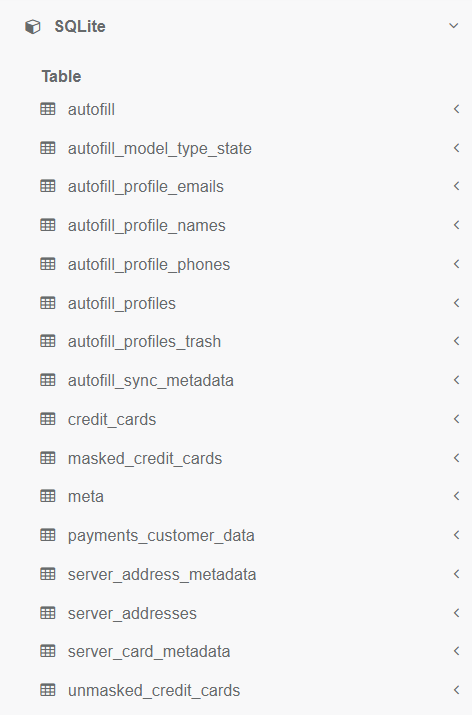

Depois de algum tempo, o verdadeiro objetivo do cavalo de Troia é revelado quando um arquivo de banco de dados SQLite chamado Web Data é colocando no dispositivo para armazenar e obter informações detalhadas de cartões de crédito:

Figura 4: O arquivo DB usado para armazenar as credenciais e o conteúdo da tabela “credit_cards”

Desinstalando o Corona-Apps.apk

Depois que o app recebeu controle total do dispositivo, a única maneira de removê-lo é forçar a parada do aplicativo e então desinstalá-lo. Se o usuário tentar o desinstalar diretamente, o prompt de desinstalação aparecerá por um segundo e desaparecerá, sem que o usuário tenha tempo de interagir com o prompt.

Segurança em tempos de malwares pandêmicos

O desejo por informações urgentes é uma isca eficaz comprovada para cibercriminosos e esquemas de phishing. Mas eles não precisam pescar você. Seguem 4 passos simples de seguir para ter mais segurança online:

- Pense antes de clicar. Aquele novo app/site de notícias/painel pode ser diferente do que você imaginava.

- Fique no Play. Nunca baixe e instale aplicativos de fora do Google Play.

- Escute. Seu dispositivo vai avisar você quando instalar um novo app.

- Instale uma solução antivírus testada e comprovada. O Avira Free Security facilita e detecta este malware como ANDROID/Dropper.FRYX.Gen.

IOCs

Distribution | hxxps://corona-apps[.]com/Corona-Apps.apk hxxp://corona-apps[.]com/Corona-Apps.apk hxxps://corona-apps[.]com/ hxxp://corona-apps[.]com/ |

| C&C | botduke1.ug |

| Telegram | t.me/botduke1 |

| Payload (SHA-256) | 6A22EEA26C63F98763AA965D1E4C55A70D5ADF0E29678511CF303CB612395DF0 |

| Sample (SHA-256) | 93288d18a7b43661a17f96955abb281e61df450ba2e4c7840ce9fd0e17ab8f77 |