Proteggere una rete domestica non è sempre facile, anche adottando tutte le precauzioni possibili. I fattori che influenzano la sicurezza sono molti e uno di questi è il router. Con una password forte e lo standard di crittografia WPA2 andavamo sul sicuro. Per lo meno fino ad ora. Alcuni ricercatori hanno scoperto un modo nuovo e apparentemente semplice per violare le reti Wi-Fi con chiave pre-condivisa WPA/WPA2.

Una scoperta casuale

Il nuovo modo di violare le password della rete Wi-Fi è stato scoperto per caso: alcuni ricercatori in campo di sicurezza al lavoro su Hashcat, uno strumento per la violazione delle password alquanto popolare, per individuare nuovi modi per violare il protocollo di sicurezza wireless WPA3, sono incappati in questo nuovo metodo per il protocollo WPA2.

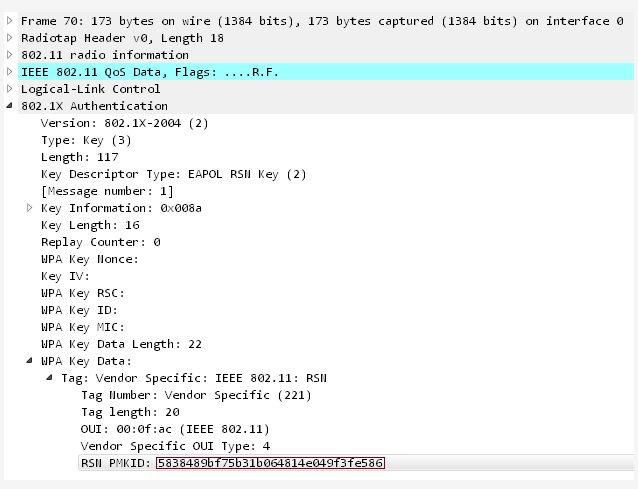

Questo metodo consente agli hacker di mettere le mani sulla chiave pre-condivisa (PSK) della rete Wi-Fi, che a sua volta permette di accedere alla rete. Sembra che la grande differenza rispetto ai metodi precedenti sia che in questo caso i cyber-criminali non devono acquisire un handshake a quattro vie. Il nuovo attacco, infatti, viene sferrato sul protocollo RSN IE (Robust Security Network Information Element) di un singolo EAPOL frame.

Secondo i ricercatori, i criminali riescono a entrare in possesso dei dati di login anche se l’utente non effettua il login alla rete in questione (cosa che prima era fondamentale) perché ora chi sferra l’attacco comunica direttamente con il punto di accesso. L’attacco client-less offre anche qualche altro vantaggio: niente più password non valide, nessun EAPOL frame perso per via di un punto di accesso troppo lontano dai pirati informatici e niente più formati di uscita speciali per i dati finali.

La maggior parte dei router moderni è vulnerabile

I ricercatori non sanno ancora con certezza su quali marchi e quanti modelli di router funzioni effettivamente questa tecnica, ma non si prospetta nulla di buono: potrebbero essere vulnerabili tutte le reti 802.11i/p/q/r con funzioni di roaming abilitate, ossia la maggior parte dei router moderni in uso.

Nonostante il quadro a tinte fosche, esistono alcune misure da prendere per aumentare al massimo il livello di sicurezza fino all’arrivo di WPA3, immune a questo attacco:

Usare una password forte: questo nuovo tipo di attacco non esime gli hacker dal dover usare la forza bruta per violare la password. Quindi è bene scegliere una password forte per la rete Wi-Fi, una estremamente sicura. In caso di dubbio potete sempre affidarvi a uno strumento di gestione delle password, che farà il lavoro al vostro posto.

Aggiornare il router: occorre effettuare gli aggiornamenti del router non appena questi sono disponibili. Se il router è così vecchio da non poter più essere aggiornato è davvero giunto il momento di acquistarne uno nuovo, per lo meno quando usciranno i nuovi router WPA3.