La settimana passata, Avira Virus Lab ha rilevato una nuova ondata del Locky ransomware indirizzata ai nostri utenti. Si tratta della tipica crittografia di file che renderà illeggibili tutti i tuoi preziosi file (foto, documenti, ecc.) e ti costringerà a pagare un riscatto per ottenere la chiave di decrittografia.

La cattiva notizia

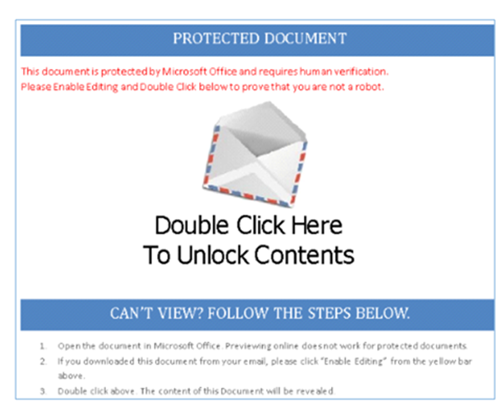

Questa nuova ondata si sta diffondendo attraverso i documenti di testo, non solo Office Word di Microsoft ma anche di altri programmi, come Libre Office, e si presenta con la seguente immagine:

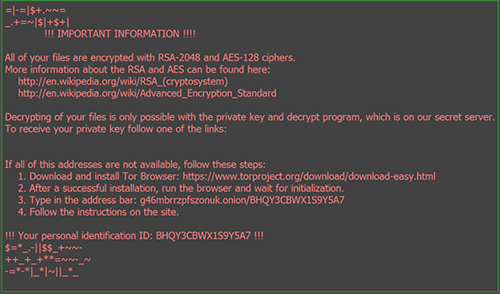

L’autore del malware inganna l’utente inducendolo a fare un doppio clic sulla busta. Questo innesca azioni a cascata, col risultato finale che tutti i preziosi file vengono crittografati e l’utente riceve il seguente messaggio:

Il metodo di crittografia cambia l’estensione del file in “.asasin” e scrive sul disco molti altri file con dettagli di pagamento.

La buona notizia

Il sistema di intelligenza artificiale di Avira rileva questo tipo di minacce fin dal primo momento in cui sono individuate sui computer dei nostri clienti e dal nostro antivirus compare un messaggio in cui si avverte che è stata trovata una minaccia HEUR/APC. Abbiamo inoltre inviato ai nostri clienti una firma denominata “TR/Locky” tramite il sistema di aggiornamento.

Alcuni dettagli tecnici

Dietro a questa immagine del documento Word c’è un file LNK, noto come scorciatoia Windows. Salvare il file sul disco ci permette di conoscerne le intenzioni.

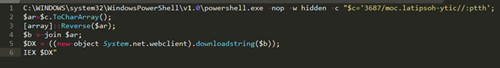

Se incolliamo il comando in un editor di testo vediamo chiaramente che questo collegamento serve a eseguire uno script PowerShell:

Lo script è sotto forma di testo in chiaro e può essere letto facilmente. Il suo intento è scaricare un altro script PowerShell da un link incorporato per poi eseguirlo utilizzando la funzione Invoke-Expression.

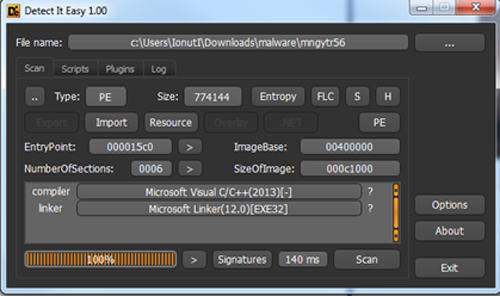

Questo secondo script si connette a Internet e scarica nella cartella %temp% dei file temporanei un file eseguibile di Windows chiamato“losos1.exe” da cui istanzierà un processo. Il codice di questo eseguibile, compilato con Microsoft VC 2013, contiene anche varie fasi di offuscamento, allo scopo di confondere gli analisti e ingannare le persone inducendole a pensare che si tratti di un file pulito.

Nell’immagine seguente si possono vedere varie stringhe inutili insieme a “system32\calc.exe”:

Nell’eseguibile sono incorporate alcune informazioni fuorvianti che possono ingannare l’utente, inducendolo a pensare che si tratti di un’applicazione Microsoft legittima:

Dopo la creazione del nuovo processo, il file lancia una copia di se stesso come “svchost.exe”, crea una nuova istanza per quest’ultimo ed elimina il primo eseguibile:

Poi controlla il seguente mutex per verificare se è già in esecuzione sul sistema:

- “Global\Ca4a2aDa1aGaFa3a9aGa3a9aBa9a:aCa”

Successivamente raccoglie informazioni sul sistema operativo e le invia crittografate al server C&C, come indicato di seguito, con lo scopo di recuperare una chiave di crittografia:

- Param: id=[..]&act=getkey&affid=[..]&lang=en&corp=0&serv=0&os=Windows+7&sp=1&x64=1&v=2

- user-agent: Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 6.1; WOW64; Trident/7.0; SLCC2; .NET CLR 2.0.50727; .NET CLR 3.5.30729; .NET CLR 3.0.30729; .NET4.0C; .NET4.0E)

Campioni di riferimento:

e49c6973ddcc601cfb85b451e122903b1a9c036c8baafc35cb327f76b998c537

423dc1aaaed311349f9932a643a032d18f0589b97275b501a7a7f6955f5aac46

Locky fa di tutto per non essere scoperto, ma non è abbastanza. Avira Antivirus individua Locky su diversi strati durante il rilevamento su cloud.