Quando condividi informazioni riservate faccia a faccia con altri, starai sicuramente attento a non farti sentire, magari sussurrando in modo che nessuno possa origliare la tua conversazione.

Essere prudenti vale anche per il mondo virtuale, soprattutto perché ogni giorno impariamo a conoscere le crescenti minacce di attacchi informatici che possono colpire ognuno di noi. Si tratta di attacchi di tipo man-in-the-middle, in cui gli hacker riescono a intrufolarsi in uno scambio riservato tra due parti.

Continua a leggere per sapere cos’è un attacco man-in-the-middle, come individuarlo e come evitare le possibili conseguenze.

Cosa sono gli attacchi man-in-the-middle?

Utilizzando un attacco man-in-the-middle, ormai molto comune, i criminali informatici cercano di leggere, intercettare o addirittura manipolare il traffico di dati tra due soggetti presi di mira.

Una volta intercettate le informazioni riservate o personali, i truffatori possono facilmente spacciarsi per la persona colpita da un attacco man-in-the-middle.

Come persona attenta alla tua privacy, questa spiegazione potrebbe forse indurti a pensare che gli attacchi man-in-the-middle tendano a essere meno minacciosi perché sei molto prudente nel condividere le tue informazioni. Tuttavia, esistono diversi tipi di attacchi comuni che si verificano frequentemente e che gettano una luce diversa su questa minaccia, al punto da farti capire che essi rappresentano ancora un pericolo.

I diversi tipi di attacco man-in-the-middle

ARP (o Address Resolution Protocol spoofing) è un tipo comune di attacco man-in-the-middle.

Quando visiti un sito Web, ad esempio, l’indirizzo IP (Internet Protocol) associato viene mappato su un indirizzo MAC (Media Access Control) prima ancora che la pagina venga visualizzata. Per i criminali informatici esperti non è particolarmente difficile collegare questo protocollo di risoluzione degli indirizzi a un indirizzo IP legittimo tramite il proprio indirizzo MAC fraudolento. In questo modo possono rubare o modificare dati che in realtà erano destinati al proprietario dell’indirizzo IP in questione.

Al contrario, quando utilizzano un attacco di spoofing DNS, gli aggressori manipolano il servizio di attribuzione dei nomi di dominio (Domain Name Service, DNS). Per farlo, falsificano l’indirizzo IP appartenente a un dominio o a un sito Web e, quando visitiamo un sito Web manipolato in questo modo, finiamo sui server dei criminali informatici, senza accorgerci di nulla perché nel browser appare l’indirizzo “corretto”.

Un altro tipo di attacco man-in-the-middle è noto nel mondo IT come rogue access point.

Che si tratti del tuo PC portatile, smartphone o tablet: tutti i nostri dispositivi cercano automaticamente di connettersi al punto di accesso della rete Wi-Fi con il segnale più forte nelle vicinanze. I criminali informatici creano un proprio punto di accesso Wi-Fi per questo tipo di attacco man-in-the-middle. Ciò significa che se ti trovi nelle vicinanze di questa rete Wi-Fi, ovviamente non protetta, il tuo dispositivo potrebbe connettersi automaticamente. In questo modo, l’aggressore ha libero accesso a tutto ciò che viene inviato e ricevuto e può manipolare il traffico a suo piacimento.

Metodi di attacco man-in-the-middle

I criminali informatici utilizzano molte varianti del metodo basato sul reindirizzamento. Prima di approfondire alcuni di questi metodi, ecco alcuni esempi:

- Nel caso dell’hijacking del browser, ad esempio, il malware che hai finito per installare senza nemmeno accorgertene manipola le impostazioni del tuo browser. Questo software dannoso viene eseguito in background e può creare un grande scompiglio, ad esempio cambiando la home page o inoltrando le query di ricerca a siti Web dannosi.

- Con l’hijacking del dominio, gli hacker prendono il controllo (in modo illegale, ovviamente) del dominio del legittimo proprietario e ne assumono l’identità, e questa è una forma piuttosto aggressiva di hijacking.

- L’hijacking dei contenuti si verifica quando il contenuto di un altro sito Web viene caricato sopra il contenuto del sito vero.

Hijacking di sessione

Nel caso dell’hijacking di sessione, i criminali informatici dirottano una sessione valida: quando ti registri e accedi alle app Web, un ID di sessione registra la tua visita. Ciò consente al gestore del sito Web di assicurarsi che si tratti dello stesso utente per tutta la sessione, indipendentemente dalle aree del sito visitate.

Tuttavia, poiché molte app utilizzano i cookie per inviare l’ID di sessione al server, per i criminali informatici è facile prendere il controllo di queste sessioni. Una volta violato questo ID di sessione, possono utilizzare o abusare dell’app a nome del proprietario effettivo.

Hijacking di e-mail

Il dirottamento di e-mail è un’altra forma di attacco man-in-the-middle in cui gli hacker compromettono l’account e-mail del soggetto preso di mira e ottengono l’accesso. In questo modo possono monitorare inosservati le comunicazioni tra il client di posta elettronica e il provider e utilizzare le informazioni carpite per scopi dannosi.

Dopo aver preso il controllo dell’account e-mail dell’utente, al momento opportuno gli aggressori possono inviare un’e-mail alla sua banca utilizzando il suo stesso indirizzo e-mail e ordinare alla banca di trasferire denaro sul proprio conto bancario. Potrebbero anche utilizzare il tuo indirizzo e-mail per prendere il controllo di altri account online collegati ad esso.

Sniffing

In un attacco di sniffing, gli hacker sottraggono illegalmente dati sensibili come quelli dell’online banking o di log-in. Lo sniffing veniva utilizzato in origine per analizzare le reti e gli amministratori di sistema possono utilizzare questo metodo anche per identificare errori nelle reti aziendali.

I criminali informatici, invece, approfittano degli strumenti disponibili a questo scopo per ottenere dati non sufficientemente crittografati. Una volta rubati questi dati, li decodificano e possono utilizzarli per i loro scopi dolosi, ad esempio per scoprire le password, leggere le e-mail o sapere quali utenti comunicano tra loro e quali protocolli utilizzano.

Packet injection

Il packet injection si basa sullo sniffing, con il quale gli hacker individuano falle della sicurezza, per poi iniettare pacchetti di dati dannosi in comunicazioni di dati di per sé valide. A questo punto, i pacchetti dannosi si mescolano con quelli validi nel flusso di comunicazione.

Come individuare un attacco man-in-the-middle

Gli attacchi man-in-the-middle non sono sempre facili da individuare, ma la loro presenza crea disturbi nell’attività di rete che anche l’utente può notare.

La disconnessione inaspettata e/o ripetuta può essere un indizio di un attacco man-in-the-middle. Questo perché i criminali informatici disconnettono deliberatamente l’utente dalla rete per intercettarne i nomi utente e le password: non appena questo tenta di riconnettersi, loro, appunto, “si mettono in mezzo”.

Quando navighi su Internet, tieni d’occhio la barra degli indirizzi del tuo browser: indirizzi anomali nella barra degli indirizzi del browser possono essere un altro segnale di allarme. Se, ad esempio, compare https://go00gle.com invece dell’indirizzo corretto https://www.google.com, devi verificare cosa sta succedendo.

Inoltre, fai molta attenzione quando utilizzi gli hotspot delle reti Wi-Fi pubbliche. Per loro stessa natura, le restrizioni di sicurezza sono di solito meno severe rispetto a una rete privata o aziendale, il che rende molto facile per i criminali informatici intrufolarsi. Per indurci a connetterci, gli aggressori creano reti false con nomi dal suono familiare come WiFi_Bus (invece del nome reale BusWiFi). Se ti connetti all’hotspot Wi-Fi di un aggressore, questo può facilmente vedere tutto ciò che invii su quella rete Wi-Fi pubblica.

Come evitare gli attacchi man-in-the-middle

Ci sono diversi accorgimenti che puoi adottare per evitare un attacco man-in-the-middle in modo proattivo e proteggerti da esso.

Cominciamo dal router, che molti di noi non considerano affatto un componente fondamentale. Tuttavia, c’è una grande differenza fra l’utilizzo di dati di accesso semplici e l’uso di un nome di rete che non può essere ricondotto facilmente a te associato a una password complessa.

Quando navighi, assicurati di accedere solo ai siti Web che utilizzano il protocollo di sicurezza HTTPS, ovvero quelli che hanno un indirizzo HTTPS. La maggior parte dei browser mostra un avviso di sicurezza non appena si visita un sito Web con un certificato di sicurezza non aggiornato e consente all’utente di decidere se visualizzare comunque il sito. In questo caso, la cosa migliore da fare è evitarlo.

Un numero crescente di gestori di siti Web utilizza l’autenticazione a due fattori al momento dell’accesso. Ciò che è obbligatorio per le banche ha senso anche per molti altri portali e siti Web, ed è per questo che sempre più operatori la stanno offrendo. Non avere quindi paura di utilizzarla per i tuoi account.

Una VPN può proteggerti dagli attacchi man-in-the-middle sulle reti Wi-Fi pubbliche

Se navighi spesso su reti pubbliche, una VPN (ossia una rete virtuale privata) è essenziale per rinforzare la tua protezione contro gli attacchi man-in-the-middle e molte altre minacce informatiche. Quando ti connetti tramite una VPN, il tuo indirizzo IP reale non viene mostrato. Ciò che vedono in realtà i motori di ricerca e i gestori di siti Web è l’indirizzo IP della VPN e pertanto i criminali informatici hanno minori possibilità di utilizzare un attacco man-in-the-middle per ottenere i tuoi dati.

Avira Phantom VPN, ad esempio, può aiutarti a migliorare la tua protezione quando utilizzi hotspot di reti Wi-Fi pubbliche. Non solo puoi ottenere la VPN gratuitamente, ma puoi anche scegliere quale sistema operativo utilizzare. Ad esempio, se utilizzi Windows, puoi scaricare la VPN per Windows.

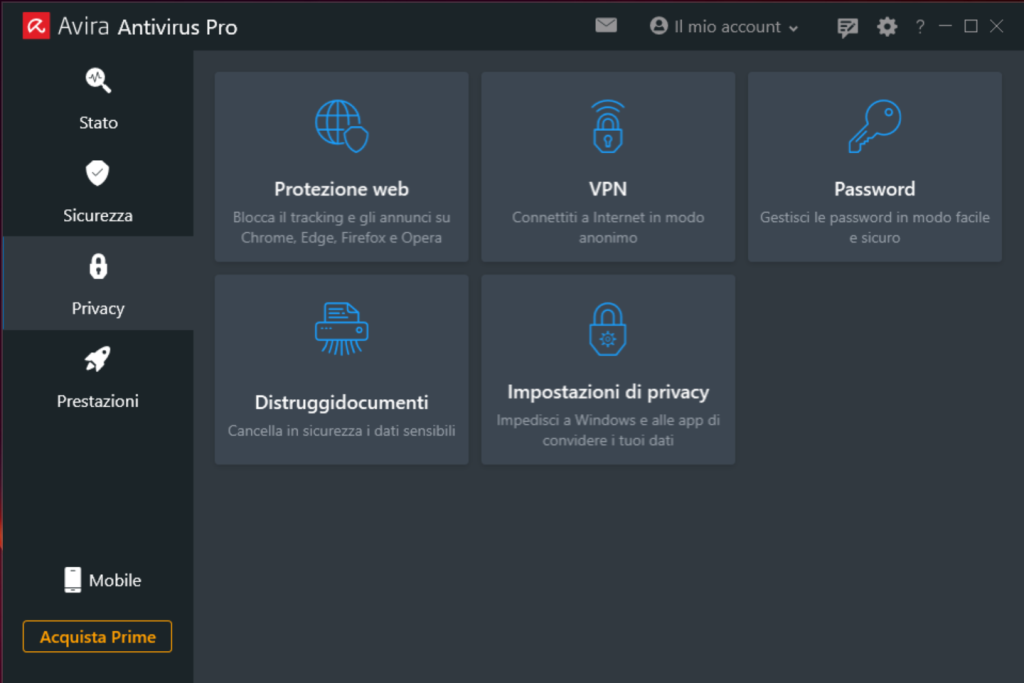

Avira Phantom VPN è parte integrante di Avira Antivirus Pro e Avira Prime, programmi che oltre a rafforzare la tua privacy online possono migliorare le prestazioni del tuo dispositivo e soprattutto la sicurezza negli hotspot delle reti Wi-Fi pubbliche.

Installa un programma o un’app antivirus sul tuo dispositivo

Non lo sottolineeremo mai abbastanza: su ogni dispositivo dovrebbe essere installato un programma antivirus avanzato e collaudato, soprattutto perché può rinforzare indirettamente la protezione contro gli attacchi man-in-the-middle. Questo perché i programmi antivirus più recenti sono progettati per proteggere i tuoi dispositivi da un’ampia gamma di minacce informatiche, tenendo conto degli ultimi sviluppi del malware.

Con Avira Free Antivirus puoi anche aumentare la protezione contro i malware e i virus, in modo che i truffatori informatici abbiano minori possibilità di effettuare un attacco man-in-the-middle efficace. Questo non impedirà loro di sferrare tali attacchi, ma ti aiuterà a evitarli.

Avira Free Antivirus è un programma antivirus leggero che non prosciuga le risorse del sistema. Questa soluzione consente di difendersi dai malware e, durante la scansione, tiene conto anche delle prestazioni del dispositivo e della privacy online.