Le Darknet : un monde virtuel secret et mystérieux, ou bien la face sombre d’Internet où règne la criminalité ? Embarquez dans notre sous-marin étanche pour explorer ses abysses, scruter sa réputation nébuleuse et plonger plus profondément afin de répondre à toutes vos questions. De quoi s’agit-il exactement ? Comment y accéder ? Pourquoi certaines personnes l’utilisent-elles, et la navigation sur des sites du Darknet est-elle légale ? Que vous optiez ou non pour le côté obscur d’Internet, assurez-vous de pouvoir compter sur une solution de sécurité et de confidentialité en ligne fiable telle qu’Avira Free Security.

Qu’est-ce que le Darknet ?

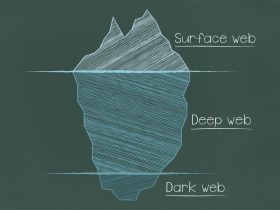

Imaginez le monde virtuel comme un vaste océan d’informations et de données. Ce que la plupart d’entre nous considère comme le World Wide Web n’est en réalité que la surface d’Internet (également appelée « Web ouvert » ou « Web clair ») et ne représente que la partie émergée de l’iceberg du Web. Sous la surface, on trouve le « Deep Web », qui renferme en son sein le « Dark Web », également appelé « Darknet ».

Au cœur des profondeurs d’Internet, le Darknet et ses sites attirent des hordes de visiteurs, notamment ceux qui cherchent un refuge contre la persécution et ceux qui accèdent à des clubs privés ou des réseaux légitimes. C’est dans les tréfonds les plus obscurs que le Darknet s’est forgé sa réputation terrifiante en tant que marché noir numérique pour tous les produits illégaux imaginables : drogue, armes, virus et malwares, tueurs à gages, poison, numéros de cartes bancaires, etc. Poursuivez votre lecture pour découvrir les informations essentielles sur le Darknet, y compris ses utilisations et les précautions à prendre pour ses visiteurs.

Comment accéder au Darknet ?

Le Darknet est une partie d’Internet délibérément isolée et dissimulée. Les sites du Web de surface sont « référencés », ce qui permet aux utilisateurs de les rechercher à l’aide des navigateurs et des moteurs de recherche ordinaires comme Google. En revanche, les sites du Darknet ne sont pas référencés. Il n’est donc pas possible d’y accéder au moyen des navigateurs classiques. À la place, ils utilisent des informations provenant de comptes de messagerie ou de réseaux sociaux personnels, de bases de données et de documents pour accorder l’accès aux utilisateurs. Ces utilisateurs communiquent entre eux via une connexion réseau pair à pair (ordinateur) chiffrée, ou à l’aide d’un réseau superposé tel que Tor, le navigateur spécialement conçu pour le Darknet le plus connu. Une fois qu’ils y ont accès, les utilisateurs peuvent naviguer sur le Darknet à l’aide des moteurs de recherche du Dark Web.

Tor, une abréviation du terme « The Onion Router », est souvent considéré comme le meilleur navigateur du Darknet. Il garantit un anonymat total sur le Darknet en relayant le trafic et, comme son nom de légume l’indique, en le chiffrant au moyen de plusieurs couches (trois peaux d’oignon virtuelles pour être précis) lorsqu’il traverse son réseau. Ce chiffrement de l’ensemble des données, y compris les adresses IP, assure leur invisibilité aussi bien pour les moteurs de recherche que pour les autorités. Les utilisateurs ne peuvent donc pas être pistés. Il constitue ainsi la cachette idéale pour tout utilisateur ne souhaitant pas être détecté, quelle qu’en soit la raison.

Les personnes souhaitant accéder à un site du Darknet par le biais d’un navigateur ordinaire devront recourir à un service appelé « Tor2Web ». Ces noms de domaine de sites Web se terminent par onion.ly, ce qui les rend facilement reconnaissables. Toutefois, les utilisateurs potentiels devraient y réfléchir à deux fois et faire preuve d’une extrême prudence, car ces sites sont généralement utilisés par des groupes de ransomware pour rediriger les victimes dont les appareils sont infectés vers leurs demandes de rançon.

Quelle est la différence entre le Dark Web et le Deep Web ?

Les termes « Deep Web » et « Dark Web » (ou « Darknet ») peuvent paraître semblables et sont parfois employés de manière interchangeable, mais ils ne désignent pas la même chose. Revenons-en à notre iceberg. Suite au développement des services en ligne, la plupart des utilisateurs naviguent désormais sur la couche « claire » ou « ouverte » d’Internet pour gérer leur vie quotidienne : opérations bancaires, achats, recherche, streaming, etc. Il s’agit d’une couche très fine et on estime généralement qu’elle constitue seulement 10 % d’Internet.

Juste en dessous du Web de surface que nous connaissons si bien, on trouve les 90 % restants : le Deep Web, qui comporte deux parties distinctes. La plupart des pages Web qu’il contient ne sont pas référencées et sont donc inaccessibles par le biais des moteurs de recherche, mais elles ont un but légitime et peuvent être consultées si vous en connaissez l’adresse Internet. Il peut s’agir, par exemple, de tout ce qui est protégé par un paywall ou nécessite des identifiants de connexion (comme les réseaux ou les sites intranet des entreprises, les dossiers médicaux, les bases de données universitaires ou des instituts de recherche, etc.) ou tout contenu dont les propriétaires ont bloqué le référencement par les robots d’indexation.

Tapi dans les recoins les plus sombres du Deep Web, se trouve le « Dark Web » ou « Darknet », qui représente environ 0,01 % du Deep Web.

D’où provient le Darknet ?

Les activités illicites et les transactions clandestines ne datent pas d’hier, et dès les années 1970, une version précoce d’Internet (l’« ARPANET ») servait à organiser la vente de cannabis par des étudiants de l’Université de Stanford et du Massachusetts Institute of Technology. Toutefois, le Darknet tel que nous le connaissons aujourd’hui a vu le jour en septembre 2002, lorsque le Laboratoire de recherche navale des États-Unis a créé une version primitive du navigateur Tor afin de masquer les adresses IP des utilisateurs et de préserver leur anonymat pour des raisons de sécurité nationale. Même si des criminels compétents en technologie en tiraient parti, il représentait encore principalement un terrain de jeu numérique pour les passionnés d’informatique. Néanmoins, l’arrivée du Bitcoin en 2009 a contribué à faire du Dark Web un sanctuaire pour les criminels, ce qui a ensuite abouti à la création de Silk Road, le premier marché du Darknet, en 2011.

En quoi consiste un marché du Darknet ?

Les marchés du Darknet sont des marchés noirs qui proposent des biens illicites à la vente, en recourant souvent à des cryptomonnaies comme mode de paiement. Même si quelques produits légaux peuvent être proposés, leur activité principale est la vente de drogues illicites, et il est fréquent d’y trouver d’autres articles interdits tels que des données volées ou des armes. À l’instar de leurs homologues plus respectables sur le Web de surface, eBay et Amazon, les places de marché du Darknet disposent de systèmes d’évaluation des utilisateurs, mais la ressemblance s’arrête là. Leur véritable succès réside dans les transactions anonymes qu’elles proposent. Ces dernières sont effectuées au moyen d’une cryptomonnaie telle que le Bitcoin, ainsi que de portefeuilles anonymes qui protègent aussi bien le vendeur que l’acheteur. L’opérateur du site conserve le paiement en séquestre pour dissuader les escrocs (spoiler : sans succès) et le seul maillon visible de la chaîne est l’envoi des produits par la poste.

Silk Road se vantait d’être l’« Amazon des stupéfiants » et a vite gagné en popularité parmi les criminels pour faciliter le blanchiment d’argent et les transactions de drogues illicites. Le FBI l’a démantelé en l’espace de deux ans et son fondateur, Ross Ulbricht, a été emprisonné à perpétuité. Cependant, de nombreux autres marchés du Darknet ont vu le jour depuis, en raison de leur immense potentiel pour le commerce illégal.

Pourquoi les utilisateurs recourent-ils au Darknet ?

De nombreuses raisons peuvent pousser des individus à accéder au Darknet, et il ne faut pas immédiatement présumer qu’ils ont de mauvaises intentions. Les raisons légitimes incluent l’hébergement de données nécessitant un niveau de sécurité ou de confidentialité élevé, ainsi que divers clubs privés ou réseaux sociaux que les utilisateurs peuvent rechercher sur le Darknet. Vous aimeriez rejoindre « Blackbook » (le soi-disant « Facebook de Tor »), ou encore un club de lecture spécialisé ou un club d’échecs avancé ? Si c’est le cas, vous pourriez vous retrouver sur le Darknet même si vous n’êtes pas trafiquant de drogue.

Et n’oublions pas la mission de Tor : « Nous pensons que chacun doit pouvoir explorer Internet en toute confidentialité. Nous sommes le Tor Project, un organisme à but non lucratif 501©(3) basé aux États-Unis. Nous faisons progresser les droits de l’homme et défendons votre confidentialité en ligne grâce à des logiciels libres et des réseaux ouverts ». On peut mieux comprendre cette réalité en considérant les besoins des citoyens résidant dans des zones de conflit ou dans des pays où la liberté d’expression est restreinte.

Cependant, en raison du voile d’invisibilité chiffré qu’il offre, le Darknet attire inévitablement des éléments plus obscurs de la société, bien que les opinions divergent sur l’étendue de ce phénomène. En 2019, une recherche menée par l’Université du Surrey a révélé que le nombre d’annonces sur le Dark Web susceptibles de nuire à une entreprise était en hausse. En effet, jusqu’à 60 % de toutes les annonces (à l’exclusion de celles vendant de la drogue) pouvaient potentiellement causer des dommages aux entreprises.

Selon l’entreprise de données allemande Statista, le nombre d’utilisateurs du navigateur Tor dans le monde a connu un pic en septembre 2023, atteignant près de 7,48 millions. Bien que ce chiffre puisse sembler immense, ce n’est qu’une goutte d’eau dans l’océan numérique des 5,35 milliards d’utilisateurs d’Internet dans le monde en 2024. Vous vous demandez d’où proviennent la plupart des utilisateurs de Tor ? Selon les propres statistiques de Tor, vous serez peut-être surpris d’apprendre que plus de la moitié viennent d’Allemagne !

Alors, que font les utilisateurs sur le Darknet qu’ils ne devraient pas faire ? Les utilisateurs les moins vertueux cherchent habituellement à acheter ou à vendre les articles suivants :

- Drogues

- Armes

- Données personnelles volées, telles que des numéros de cartes bancaires ou des identifiants de connexion à des comptes de messagerie

- Contenu illégal tel que des images d’abus sexuels sur mineurs

- Faux billets

- Comptes d’entreprise piratés

- Logiciels et services permettant de mener des cyberattaques telles que des attaques par ransomware ou des attaques de phishing

Quelle que soit la manière dont on le considère, il est clair que le Darknet offre des opportunités à de nombreux utilisateurs, qu’il s’agisse de citoyens ordinaires ou de pirates informatiques et de cybercriminels. Vous pouvez contribuer à protéger vos données contre le vol, le phishing ou le piratage de navigateur avec Avira Secure Browser. Il est équipé d’un bloqueur de publicités et d’une fonction de Nettoyage de la confidentialité (pour vous aider à effacer votre historique de navigation et autres traces numériques), ainsi que de technologies anti-empreinte numérique et anti-pistage.

Comment les cybercriminels profitent-ils du Darknet ?

Outre la vente de produits illégaux, la cybercriminalité prospère également sur le Darknet et constitue une menace particulièrement sérieuse pour la vie quotidienne. Mais que s’échangent ces utilisateurs ? Si vous cherchez à acheter les données de quelqu’un d’autre, le « Dark Web Price Index » indique la valeur marchande des données divulguées suite à un piratage :

- Vous pouvez vous offrir une carte bancaire clonée accompagnée de son code PIN pour la modeste somme de 20 dollars.

- Les informations de carte bancaire coûtent entre 80 et 120 dollars, en fonction du solde bancaire.

Les vendeurs du Darknet ne se contentent pas d’offrir du plastique, ils prennent également en charge la demande relative aux réseaux sociaux :

- Les identifiants de connexion à un compte Facebook s’élèvent à 45 dollars.

- Un compte Gmail coûte 65 dollars.

- 1 000 abonnés et Likes sur les plateformes de réseaux sociaux peuvent valoir entre 1 et 10 dollars.

Malheureusement, ce n’est pas tout. Il est également facile de s’y procurer des malwares, et les cybercriminels l’utilisent pour accéder à des informations de compte ou pour mener des activités telles que le minage de cryptomonnaie. Le prix à payer dépend du pays ciblé et de la qualité du malware, mais il peut osciller entre 45 et 5 500 dollars. C’est un secteur extrêmement lucratif qui n’est pas près de disparaître de sitôt.

Comment repérer un site Web du Darknet ?

Alors, à quoi ressemble un site Web du Darknet ? Les sites Web du Darknet ressemblent beaucoup à n’importe quel autre site Web, mais présentent certaines différences majeures. Au lieu de se terminer par .com ou .co comme un site Web de surface, les sites du Darknet se terminent par .onion ou .onion.ly. Les sites du Darknet emploient également une structure de nommage brouillée qui rend les URL souvent introuvables ou difficiles à retenir. Par exemple, l’URL du site de commerce populaire Dark Market est en fait l’adresse mémorable « eajwlvm3z2lcca76.onion ». Cependant, un visiteur risque de ne jamais avoir l’occasion de se familiariser avec même les sites les mieux établis. De nombreux sites du Darknet sont créés par des escrocs qui sont constamment en mouvement pour éviter d’être détectés. Ainsi, ces sites peuvent souvent disparaître soudainement lorsque leurs propriétaires décident d’encaisser leurs gains et de fuir avec l’argent qu’ils détiennent au nom de leurs clients.

Le Darknet est-il dangereux ou illégal ?

On peut affirmer que si l’on recherche l’anonymat en raison de persécutions ou de la lutte pour la liberté d’expression au sein d’un régime autoritaire, le Darknet semble offrir une protection supérieure à celle du Web de surface. Et, bien entendu, les utilisateurs ordinaires ne se retrouvent pas automatiquement dans un espace anarchique lorsqu’ils utilisent Tor pour accéder au Darknet. On peut y apprendre énormément sur la protection de la confidentialité ou les cryptomonnaies, les forces de l’ordre l’utilisent pour traquer les données volées lors de failles de sécurité, et de nombreux médias traditionnels surveillent les sites de lanceurs d’alerte pour y trouver des informations.

Cependant, les curieux ne doivent pas se reposer sur leurs lauriers et s’y aventurer sans précaution. Les utilisateurs doivent pénétrer dans le Darknet à leurs risques et périls ! Bien que de taille relativement modeste, le Darknet demeure un foyer d’activités criminelles et illégales, et y accéder ou utiliser ses contenus, outils ou services peut s’avérer extrêmement dangereux pour les particuliers et les entreprises. Des contenus illégaux et troublants s’y propagent partout, tandis que des sites Web infectés attendent de vous piéger dans leurs filets de malware. Les forces de l’ordre ferment régulièrement les sites illicites et révèlent l’identité des utilisateurs de ces sites pour décourager d’autres utilisateurs potentiels. Le Darknet n’est pas illégal en soi, mais l’accès à certains de ses sites est passible de poursuites judiciaires. De plus, dans certains pays, un utilisateur peut attirer l’attention des autorités rien qu’en téléchargeant Tor.

Il vaut mieux rester sur le Web de surface, où les réglementations en ligne peuvent encore s’appliquer ! Peu importe où vous naviguez ou vous connectez, assurez-vous toujours de prendre les mesures suivantes :

- Installez un antimalware réputé comme Avira Free Antivirus pour vous aider à protéger vos données et votre appareil contre tous types de malware, y compris les menaces de type « Zero Day ».

- Définissez des mots de passe forts et uniques pour tous vos comptes en ligne, et enregistrez et gérez-les de manière plus sécurisée à l’aide d’un gestionnaire de mots de passe. Si possible, activez l’authentification multifacteur.

- Contribuez à chiffrer vos communications à l’aide d’un VPN tel que le VPN gratuit Avira Phantom VPN, surtout si vous utilisez des réseaux Wi-Fi publics.

- Utilisez un programme de mise à jour des logiciels pour vous aider à maintenir votre navigateur, vos applications et votre système d’exploitation à jour, afin qu’ils soient entièrement protégés contre les failles de sécurité connues des pirates informatiques.

- Adoptez des habitudes en ligne sécurisées et évitez de cliquer sur des liens suspects ou de télécharger des fichiers joints provenant de sources non fiables. Restreignez votre navigation aux sites Web sécurisés par le protocole HTTPS uniquement : vérifiez la présence du symbole de cadenas à côté de l’URL.

Optez pour une solution en ligne multifonctionnelle.

Nous vous recommandons vivement de limiter votre navigation au Web de surface, et de contribuer à sécuriser vos données, votre identité en ligne et vos appareils avec une solution à plusieurs niveaux comme Avira Free Security. Elle réunit les performances, la confidentialité et la protection en ligne en une seule application (gratuite !). Les fonctions intégrées de Mise à jour des logiciels, le VPN, le Gestionnaire de mots de passe, et bien plus encore, forment la base pratique et fiable sur laquelle vous pouvez foncer votre vie numérique de manière plus sécurisée.