Gefälschte Covid-19-Weltkarten, Spam-Mails und mehr – Cyberkriminelle nutzen die Sorgen der Menschen rund um das Thema Covid-19 schamlos aus, um Profit daraus zu schlagen.

Corona-Apps.apk – was ist das?

Das ist auch bei der „Corona-apps.apk“ der Fall. Diese vermeintliche App rund um das Thema Covid-19 ist nichts anderes als ein Trojaner. Normalerweise wird sie via Phishing-Kampagnen in die Postfächer ihrer Opfer gemailt. Klickt man dann auf den in der Email angegebenen Link und lädt sich die App auf das Smartphone, hat man den Cybergaunern Tür und Tor geöffnet.

Der Trojaner selbst versucht vor allem – sobald er installiert wurde – Informationen wie Kreditkartendaten zu stehlen. Zusätzlich dazu kann er seine Opfer via eingeblendeten Overlays auch dazu bringen, persönliche Informationen einzugeben und sogar Zwei-Faktor-Authentifizierungsdetails abzufangen.

Das Schlimmste: Es handelt sich hierbei um keinen Einzelfall. Allein ein Blick auf die Seite von Lukas Stefanko zeigt, wie viele ähnliche Malware-Apps momentan zum Thema Covid-19 in Umlauf sind.

Corona-Apps.apk – so arbeitet der Trojaner

Die Infektion nimmt ihren Lauf, sobald ein Nutzer sich die App von der URL “hxxp://corona-apps[.]com/Corona-Apps.apk” herunterlädt. Da es hier keine Benutzeroberfläche gibt ist anzunehmen, dass der Link auch auf anderen Plattformen für Phishing-Versuche genutzt wird.

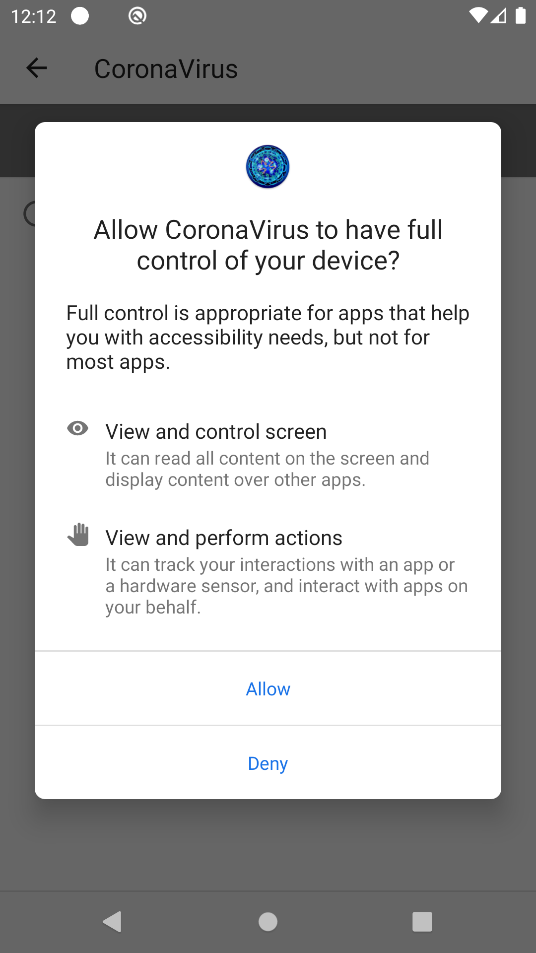

Nach der Abfrage des Browsers, ob man besagte Datei wirklich herunterladen will, wird der Nutzer sofort mit einer Warnung des Betriebssystems konfrontiert. Diese warnt ihn vor den Gefahren, eine App aus einer unbekannten Quelle zu installieren. Sollte er dennoch mit der Installation fortfahren, erscheint folgendes auf dem Bildschirm:

Anders als bei der alten Cerberus-Version versteckt die neue Variante ihr Symbol nicht. Allerdings bombardiert sie den Nutzer alle 10 Sekunden mit der folgenden Abfrage:

Bild 3: Benachrichtigungen, die nach Zugriff auf dem Gerät fragen

- Die Erlaubnis den Screen zu sehen

- Interaktionen auf dem Gerät nachzuverfolgen und mit anderen Apps zu interagieren

- Zugriff auf den Speicher des Geräts (Fotos, Medien und Dateien)

- Zugriff auf alle Kontakte

- SMS-Nachrichten zu senden und zu empfangen

- Telefonanrufe zu starten und zu verwalten

Ist die Erlaubnis erst einmal erteilt worden, fängt die App an mit dem Command & Control-Zentrum zu kommunizieren. Sie signalisiert ihm, dass nun ein neues Smartphone Teil des Botnets ist, schickt Informationen über das Gerät weiter und lädt eine Datei namens RRoj.json herunter.

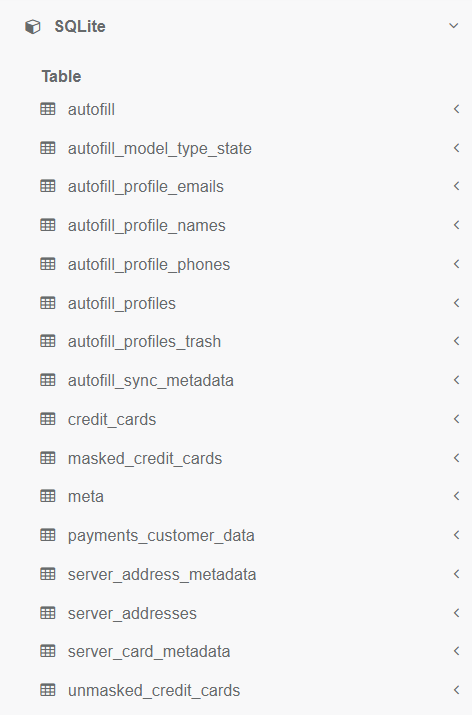

Hier offenbart nun der Trojaner sein wahres Gesicht: Nach einiger Zeit wird eine SQLite-Datenbank auf dem infizierten Gerät erstellt, die einzig und allein den Zweck hat, die Kreditkarteninformationen des Benutzers zu speichern und herauszuschleusen.

Bild 4: Die Datenbankdatei die genutzt wird um die Daten zu speichen & der Inhalt der Tabelle “credit_cards”

Corona-Apps.apk deinstallieren

Nachdem man der App erst einmal Vollzugriff auf sein Gerät gegeben hat, ist ein direkter Deinstallationsversuch wenig hilfreich. Es erscheint zwar die Deinstallations-Oberfläche, allerdings nur für eine Millisekunde. Danach verschwindet sie wieder, ohne dem Nutzer genug Zeit zu geben, mit ihr zu interagieren. Die einzige Möglichkeit die App loszuwerden ist sie via App-Manager zum Beenden zu erzwingen und sie danach zu deinstallieren.

Seine Geräte schützen trotz Pandemie-Malware

Generell zeigt sich, dass der Informationsdurst in Zeiten wie diesen ein effektiver Aufhänger für Cyberkriminelle und ihre Phishingfallen ist. Das Gute: Sie können sich gegen solchen Betrüger wappnen und ihnen einen Schritt voraus sein. Hier sind drei einfache Tipps, die Ihnen dabei helfen:

- Vor dem Klick kurz nachdenken: Wenn die App oder Seite anders aussieht als Sie dachten oder es gewohnt sind, sollten Sie Vorsicht walten lassen.

- Im Play Store bleiben: Laden Sie niemals Apps herunter, die sich nicht im Google Play Store befinden.

- Die Technik muss stimmen: Avira Antivirus Security für Android sind Sie auf der sicheren Seite. Das Virenprogramm macht es Ihnen einfach, denn es erkennt die Malware als ANDROID/Dropper.FRYX.Gen.

IOCs

Distribution | hxxps://corona-apps[.]com/Corona-Apps.apk hxxp://corona-apps[.]com/Corona-Apps.apk hxxps://corona-apps[.]com/ hxxp://corona-apps[.]com/ |

| C&C | botduke1.ug |

| Telegram | t.me/botduke1 |

| Payload (SHA-256) | 6A22EEA26C63F98763AA965D1E4C55A70D5ADF0E29678511CF303CB612395DF0 |

| Sample (SHA-256) | 93288d18a7b43661a17f96955abb281e61df450ba2e4c7840ce9fd0e17ab8f77 |

Dieser Artikel ist auch verfügbar in: EnglischFranzösischItalienischPortugiesisch, Brasilien