Setzen Sie sich hin, schnallen Sie Ihre Sicherheits-Software an und machen Sie sich bereit für eine wilde Fahrt. Finden Sie, dass Covid-19 bzw. das Coronavirus schon im analogen Leben schlimm genug ist? Dann sehen Sie sich einmal an, was sich zurzeit online abspielt.

Es gibt über 40.000 registrierte Domain-Namen mit den Endungen .com, .us, .org und .info, die „Corona“ oder „Covid“ enthalten. Laut einem Tweet des Sicherheitsexperten Sean Gallagher heißt das, dass ungefähr „auf jeden infizierten US-Amerikaner jeweils eine Covid-Domain“ kommt. Selbst das FBI warnt derzeit vor einem Anstieg von Betrugsmaschen, die sich das Coronavirus zu Nutze machen.

Covid- und Corona-Domains müssen aber nicht zwangsläufig gefährlich sein. Einige von ihnen wurden sicher in guter Absicht registriert – aber eben nicht alle. Die Vielzahl dieser Domains weist darauf hin, dass Cyber-Kriminelle eine nie da gewesene Welle aus Spam und Phishing-Angriffen planen, um die Angst der Menschen für sich zu nutzen. Mit einem Domain-Namen, der die Wörter „Corona“ oder „Covid“ enthält, erhoffen sie sich höhere Erfolgschancen: Menschen sollen aus Unsicherheit oder Interesse verseuchte Links anklicken.

In diesem Artikel stellen wir Ihnen ein paar Beispiele für Corona-Phishing-Angriffe vor. Außerdem haben wir einige E-Mails mit schädlichen Anhängen abgefangen und anschließend analysiert. Bevor wir uns all das jedoch im Einzelnen ansehen, möchten wir Ihnen noch einmal die vier wichtigsten Sicherheitsmaßnahmen mit auf den Weg geben:

- Seien Sie skeptisch – Genießen Sie Links und Nachrichten zum Thema Corona mit höchster Vorsicht. Selbst dann, wenn Sie von Freunden kommen. Besonders bei diesen Themen sollten Ihre Alarmglocken schrillen: Informationen zu Virusausbrüchen, infizierten Einzelpersonen, neuen Behandlungsmethoden und Geldgeschenken vom Staat. Wenn es Ihnen zu schön erscheint, um wahr zu sein, dann ist es das wahrscheinlich auch. Malware greift manchmal die Kontaktdaten ihrer Opfer ab. Das könnte also der Grund sein, warum Sie personalisierte Phishing-Mails von Freunden und Familienangehörigen bekommen.

- Erst denken, dann klicken – Ihr Verstand ist die beste Verteidigung gegen Phishing-Angriffe. Wenn Sie in einer E-Mail aufgefordert werden, einen Link zu klicken oder persönliche Informationen bereitzustellen, sollten Sie das auf keinen Fall tun. Wenn sich die Mail etwas komisch oder gestelzt liest, könnte das ein Anzeichen für Phishing-Betrug sein. In diesem Fall gilt: E-Mail löschen.

- Verlassen Sie sich nicht auf Sicherheitssymbole – Das kleine grüne Vorhängeschloss im Browser und ein „https://“ in der Adresszeile (das „s“ steht für Sicherheit) reichen als Nachweis für eine sichere, verschlüsselte Verbindung nicht mehr aus. Diese Zeiten sind leider vorbei. Heute kann praktisch jeder an ein Sicherheitszertifikat für seine Website kommen, auch Malware-Autoren. Bei schätzungsweise 70 Prozent aller Malware- und Phishing-Angriffe wird inzwischen das verschlüsselte HTTPS-Protokoll verwendet. Selbst Kriminelle bevorzugen also eine sichere Verbindung.

- Schützen Sie Ihr Gerät – Sie haben doch eine seriöse Sicherheits-Software auf Ihrem Gerät, oder? Diese Programme erkennen Phishing-Angriffe und Malware, bevor Sie sie auf Ihrem Rechner bemerken. Dazu durchsuchen diese Programme die Cloud nach bekannten Phishing-Websites, verdächtigen E-Mails und infizierten URLs. So wissen Sie immer, welche Links Sie nicht klicken und auf welcher Website Sie besser keine persönlichen Daten eingeben sollten. Sicherheits-Software ist zwar gut, aber Sie selbst müssen auch etwas tun. Halten Sie Ihr Gerät und Ihre Software immer auf dem neuesten Stand, was Updates und Patches betrifft. Hierfür empfiehlt sich ein Software-Updater. Damit minimieren Sie das Risiko, falls Sie doch mal einen Phishing-Link klicken.

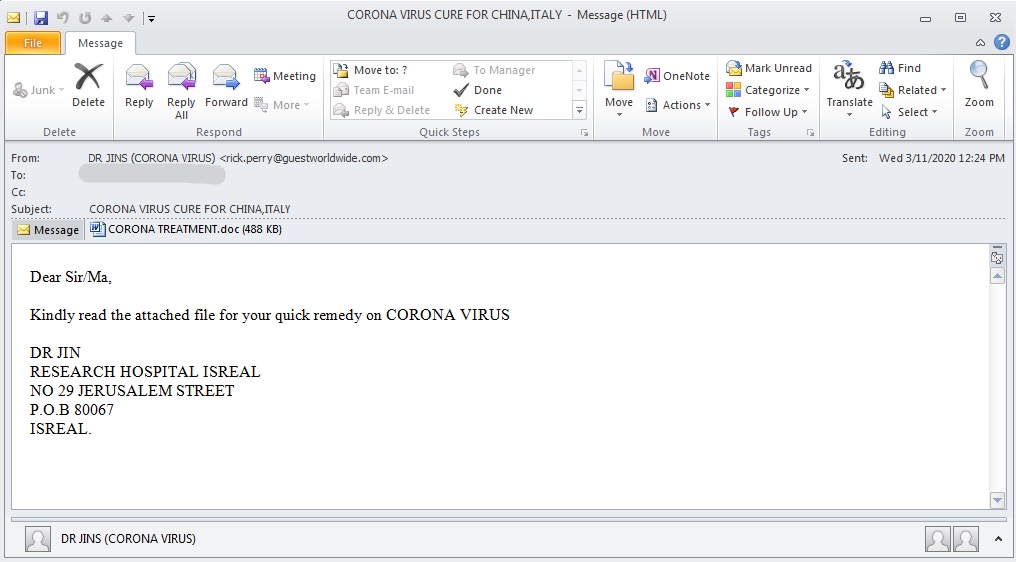

Diese E-Mail mit dem Betreff „CORONA VIRUS CURE FOR CHINA,ITALY“ („CORONAVIRUS-HEILMITTEL FÜR CHINA, ITALIEN“) bittet den User, einen Anhang mit dem Namen „CORONA TREATMENT.doc“ („CORONA-BEHANDLUNG“) zu klicken. Dieser Anhang mit der Hash-Funktion SHA256: 0b9e5849d3ad904d0a8532a886bd3630c4eec3a6faf0cc68658f5ee4a5e803be wird als HEUR/Macro.Downloader.MRUX.Gen erkannt. Er zählt als klassische Malware und enthält eine makrofähige RTF-Datei (Rich Text Format).

Eine genaue Analyse dieses Dokuments zeigt, dass es sich um eine RTF-Datei mit 5 eingebetteten OLE-Objekten (Object Linking and Embedding) handelt, die ausgeführt werden, sobald das Dokument geöffnet wird. Die Objekte werden in der Fußzeile des Dokuments angezeigt, wie im Bild unten zu sehen ist.

Mithilfe dieses Dokuments wird die erste Stufe der Payload, also der schädlichen Auswirkung der Malware, heruntergeladen und eine Verbindung zu einer Remote-URL hergestellt. Während dieser Artikel geschrieben wurde, war diese URL nicht erreichbar. Jedoch konnten wir sie auf die ausführbare Hash-Funktion SHA256: 81934e5965f655408e2c0125cac069e00d26a0c30fced893080fb9b089e26772 zurückführen, die als TR/AD.Hawkexe.yzerf erkannt wird. Hawkeye gehört zu einer Malware-Familie, die Zugangsdaten abgreift. Erbeutet werden Zugangsdaten für E-Mail-Anbieter wie Microsoft Outlook, Thunderbird, Gmail, Yahoo, Hotmail und viele mehr. Ein weiteres Ziel sind Passwörter, die in den gängigen Browsern wie Mozilla, Firefox, Google Chrome, Safari, Opera und Internet Explorer gespeichert werden, sowie Passwörter für Social-Media-Konten.

Bei allen eingebetteten Objekten handelt es sich um die gleichen Excel-Dokumente mit makrofähigem VBA-Code (Visual Basic for Applications). Beim Öffnen des Dokuments erscheint das typische Fenster, das den User auffordert, Makros zu aktivieren. Der Unterschied: Hier kann der User nicht ablehnen. So wie früher bei Computer-Viren, die jedes Mal ein neues Pop-up-Fenster öffneten, wenn man das vorherige geschlossen hatte. Das passiert hier 5 Mal, da fünf Excel-Objekte in der Datei eingebettet sind. Abbrechen kann der User den Vorgang nur, indem er den ursprünglichen Word-Prozess und anschließend den Excel-Prozess beendet.

Der VBA-Code wird durch eine Reihe leerer Zeilen verschleiert und abgeschnitten. In der Abbildung unten sieht man jedoch, dass sich der Code auf eine bestimmte Zelle bezieht (134, 8).

Diese Zelle enthält die folgende Zeichenfolge, die durch die Code-IT manipuliert und wiederum ausgeführt wird. Dieses Manipulieren geschieht mittels bekannter Konvertierungstechniken für Zeichenfolgen.

Eine PowerShell-Instanz wird durch die Ausführung des VBA-Codes erzeugt, woraus sich der unten stehende Prozessbaum ergibt. Anschließend wird die zweite Stufe der Payload heruntergeladen und unsere schädliche Hawkeye-Beispieldatei ausgeführt. Diese stiehlt dann die Zugangsdaten.

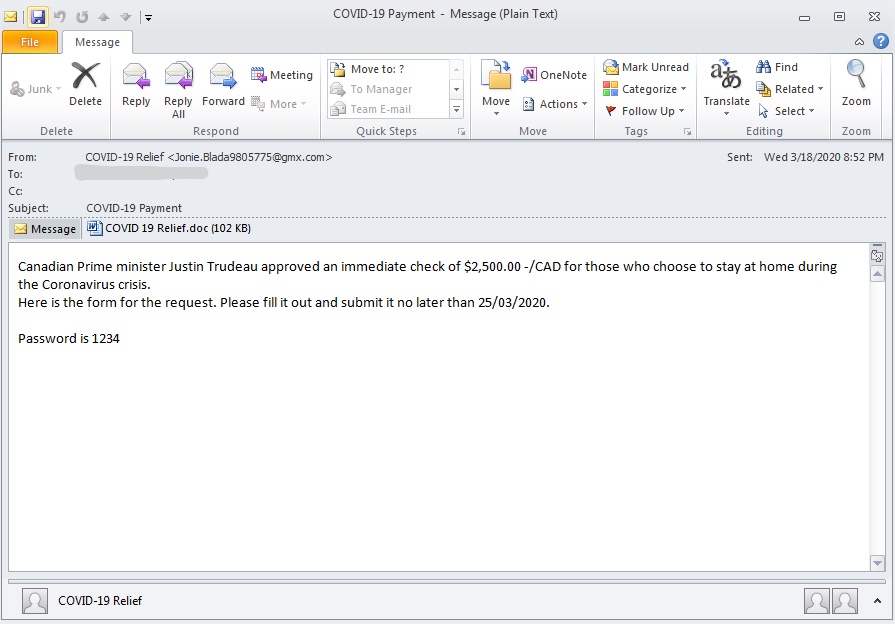

Die nächste E-Mail greift ebenfalls in die Corona-Trickkiste, ist aber an kanadische User gerichtet. Hier ist der Köder ein Scheck, den der kanadische Premierminister jedem Bürger in Kanada zukommen lässt, der während der Corona-Pandemie zu Hause bleibt. Um diesen Scheck zu beantragen, sollen die User das Formular im Anhang öffnen. Hinter diesem Formular verbirgt sich jedoch eine schädliche Datei. Die E-Mail mit dem Anhang „COVID 19 Relief.doc“ („Hilfe bei Covid-19“) und mit der Hash-Funktion SHA256: dcaded58334a2efe8d8ac3786e1dba6a55d7bdf11d797e20839397d51cdff7e1 wird als W97M/Dldr.eeq erkannt.

Noch ein Beispiel – eine spanische E-Mail mit dem Betreff „Detectamos en su sector la presencia de COVID-19 (Corona virus) intentamos comunicarno via telefonica con usted“. Übersetzt bedeutet das: „Wir haben COVID-19 (Coronavirus) in Ihrem Bezirk festgestellt und versuchen, Sie telefonisch zu erreichen.“. Der Anhang hat den Namen „minsaludcomunicado.pdf”, SHA256: df6a1c0438e73f8ef748fd436b4199cf79d76f92e493e02e1d0fa36152697c4a und wird als PHISH/PDF.npwef erkannt. Der Absender gibt sich als Gesundheitsministerium aus und behauptet, den Empfänger telefonisch erreichen zu wollen, da es in seinem Stadtteil einen Ausbruch des Coronavirus gegeben hat. Das angehängte PDF mit dem Passwort „salud“ („Gesundheit“) soll mit Tipps den Empfänger vor einer Infektion schützen. Beim Öffnen des Anhangs finden wir eine Phishing-PDF, die uns auffordert, einen Link zu klicken.

Die folgende Datei fordert den Benutzer auf, sich mit dieser URL zu verbinden: [hxxps://acortaurl.com/minsaludprevencioncomunicadosoficiales_—ampquotquotpdf]. Diese leitet das Opfer dann zu einer anderen URL weiter: [hxxp://download674.mediafire. com/6xcc3bfrq2ug/f3zewybq24cu5o9/minsaludcominuciado2340948prevencionciudadanapdf.zip]. Dies ist derzeit ein beliebter Trick bei Malware-Autoren, damit die Malware in Sandbox-Umgebungen nicht entdeckt und anschließend die Payload heruntergeladen werden kann, die im Anhang enthalten ist.

Bei der heruntergeladenen Datei handelt es sich um ein ZIP-Archiv, das nur mit dem Passwort aus der E-Mail entschlüsselt werden kann. Die jetzt sichtbare Payload 19e3d412c8c76d11d1b54ccc97e187c3576c886f3abc59e22faf3e98f563c9be wird als TR/AD.MortyStealer erkannt. Hierbei handelt es sich um einen bekannten Bot, der Zugangsdaten stiehlt und dazu ein Open-Source-Tool namens Ave Maria nutzt. Diese Malware-Familie hat es auf die Passwörter abgesehen, die Nutzer im Browser Mozilla Firefox und im E-Mail-Programm Microsoft Outlook speichern. Das Angriffsziel dieser Malware ist damit deutlich enger gesteckt als bei der oben erwähnten Malware-Familie vom Typ Hawkeye. Die Malware MortyStealer wird mit der Hacker-Gruppe FIN7 APT in Verbindung gebracht.

In Zeiten der Verunsicherung wollen Malware-Autoren Profit aus der Angst und dem Überlebensinstinkt der Menschen schlagen. Ihre Masche baut darauf auf, dass wir in dieser Ausnahmesituation Links klicken oder Anhänge öffnen, die wir normalerweise nicht angeklickt oder geöffnet hätten. Wir von Avira möchten Sie mit diesem Artikel sensibilisieren, damit Sie nicht auf derartige Betrugsmaschen hereinfallen. Daher unser eindringlicher Rat: Prüfen Sie die Herkunft von Dateien und Links immer genau, bevor Sie sie öffnen oder ausführen. Und bleiben Sie auch in der vernetzten Welt sicher.

Dieser Artikel ist auch verfügbar in: EnglischFranzösischItalienischPortugiesisch, Brasilien